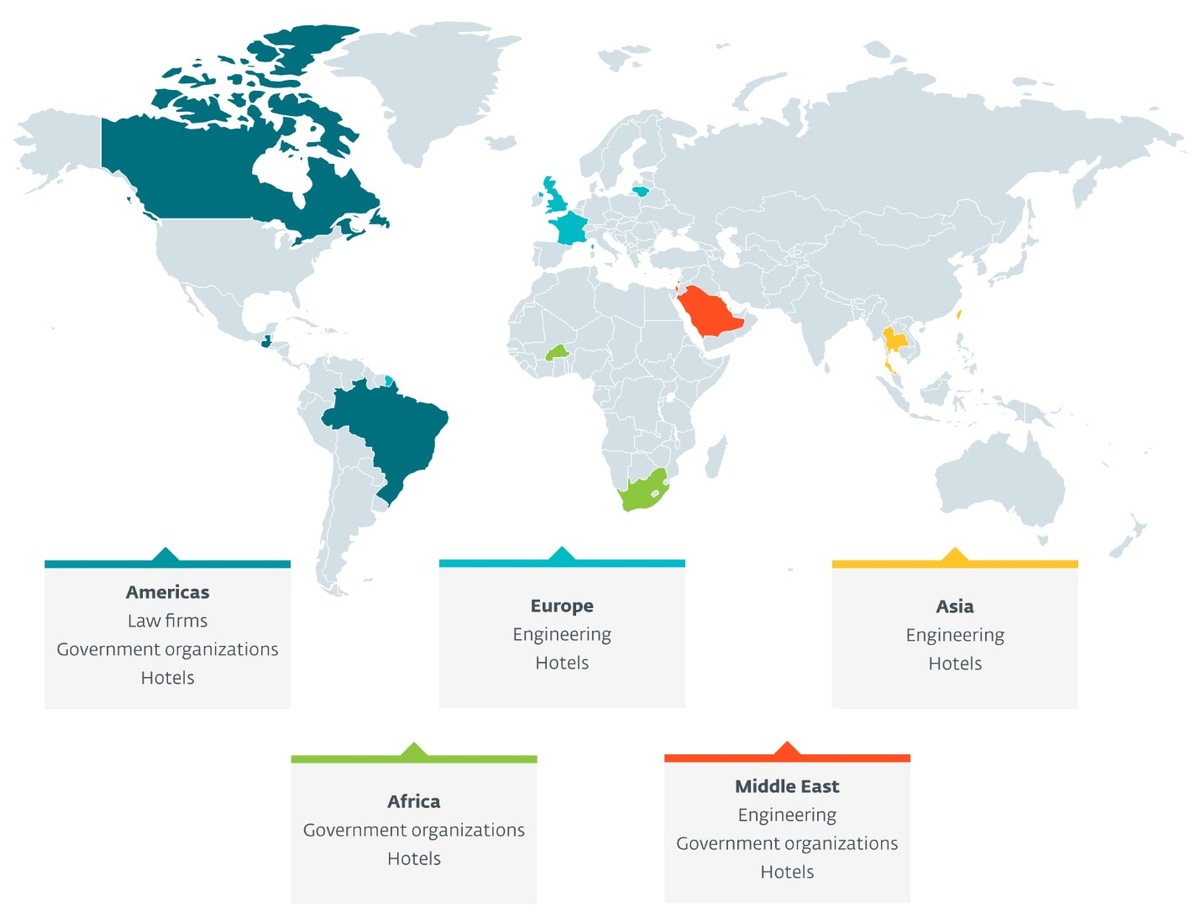

Übersicht der weltweiten Angriffsziele von FamousSparrow. / Ungebetener Zimmergast: Hackergruppe spioniert Regierungen und Organisationen in Hotels aus / FamousSparrow nutzt Microsoft Exchange Sicherheitslücken vom März 2021 aus / Weiterer Text über ots und www.presseportal.de/nr/71571 / Die Verwendung dieses Bildes ist für redaktionelle Zwecke unter Beachtung ggf. genannter Nutzungsbedingungen honorarfrei. Veröffentlichung bitte mit Bildrechte-Hinweis.

Jena (ots) –

Eine bislang eher unauffällige Cyberspionage-Gruppe hat eindrucksvoll bewiesen, wie schnell eine bekanntgewordene Schwachstelle ausgenutzt wird. „FamousSparrow“ begann genau einen Tag nach der Veröffentlichung der Microsoft Exchange Sicherheitslücken (März 2021) mit seinen Spionage-Attacken. Dieser sogenannte Advanced Persistent Threat (APT) greift weltweit vor allem Hotels an. Aber auch Ziele in anderen Bereichen wie Regierungen, internationale Organisationen, Ingenieurbüros und Anwaltskanzleien stehen mittlerweile auf der Agenda. Die ESET-Forscher haben das Vorgehen der Hackergruppe untersucht und auf dem Security-Blog welivesecurity.de veröffentlicht.

Weltweite Cyberspionage im Gange

FamousSparrow ist eine weitere APT-Gruppe, die Anfang März 2021 Zugriff auf die Sicherheitslücke ProxyLogon zur Remotecodeausführung hatte. Die Hacker nutzten in der Vergangenheit bereits bekannte Schwachstellen in Serveranwendungen wie SharePoint und Oracle Opera aus.

Im aktuellen Fall befinden sich die Opfer in Europa (Frankreich, Litauen, Vereinigtes Königreich), im Nahen Osten (Israel, Saudi-Arabien), in Nord- und Südamerika (Brasilien, Kanada und Guatemala), Asien (Taiwan) und Afrika (Burkina Faso). Die Auswahl der Ziele lässt vermuten, dass FamousSparrow vorrangig Cyberspionage betreibt.

APT-Gruppe nutzt Microsoft Exchange Sicherheitslücken aus

Laut den ESET-Forschern begann die Hacker-Gruppe am 03.03.2021, also exakt einen Tag nach der Veröffentlichung des Patches, die Schwachstellen auszunutzen. Zum Einsatz kamen dabei die benutzerdefinierte Backdoor SparrowDoor sowie zwei Varianten von Mimikatz. Letztere wird auch von der berüchtigten Winnti Group eingesetzt.

„Dieser Spionageangriff zeigt einmal mehr, wie wichtig das zeitnahe Schließen von Sicherheitslücken ist. Sollte dies – aus welchen Gründen auch immer – nicht möglich sein, sollte man betroffene Geräte nicht mit dem Internet verbinden“, empfiehlt ESET Forscher Mathieu Tartare, der FamousSparrow mit seinem Kollegen Tahseen Bin Taj analysierte.

Möglicherweise arbeitet die FamousSparrow dabei nicht allein. Einige Spuren weisen auf eine Verbindung zu SparklingGoblin und DRBControl hin. In einem Fall setzten die Angreifer eine Variante von Motnug ein, die ein von SparklingGoblin verwendeter Loader ist. In einem anderen Fall fanden die EXET-Experten auf einem von FamousSparrow kompromittierten Rechner ein laufendes Metasploit mit cdn.kkxx888666[.]com als C&C-Server. Diese Domäne ist mit einer Gruppe namens DRDControl verbunden.

Detaillierte technische Analysen stehen Ihnen auf dem ESET Blog >>WeliveSecurity<< zur Verfügung: https://ots.de/pgI6QL Pressekontakt: ESET Deutschland GmbH Thorsten Urbanski Head of Communication & PR DACH +49 (0)3641 3114-261 thorsten.urbanski@eset.de Michael Klatte PR Manager DACH +49 (0)3641 3114-257 Michael.klatte@eset.de Christian Lueg PR Manager DACH +49 (0)3641 3114-269 christian.lueg@eset.de Folgen Sie ESET: http://www.ESET.de ESET Deutschland GmbH, Spitzweidenweg 32, 07743 Jena, Deutschland Original-Content von: ESET Deutschland GmbH, übermittelt durch news aktuell